Formulé pour la première fois par le célèbre cabinet Gartner en 2019, l’acronyme SASE fleurit depuis un peu partout dans le monde de la cybersécurité. À quoi correspond réellement le concept de Secure Access Service Edge ? Quelle définition lui donner ? Quels sont ses apports en matière de sécurité informatique et comment le mettre en œuvre ?

SASE : Quelle définition pour ce nouveau concept ?

Entre essor du smartphone, engouement pour le télétravail et développement de la mobilité en général, le monde du travail est en pleine transformation. Le réseau d’entreprise aussi. De plus en plus de services cloud viennent compléter le réseau local (LAN) et les centres de données d’entreprise traditionnels, voire se substituer à ces derniers dans certains cas. Au fur et à mesure, ces infrastructures deviennent complexes et redondantes car elles comptent de nombreux équipements à administrer avec chacun leurs propres fonctions de sécurité.

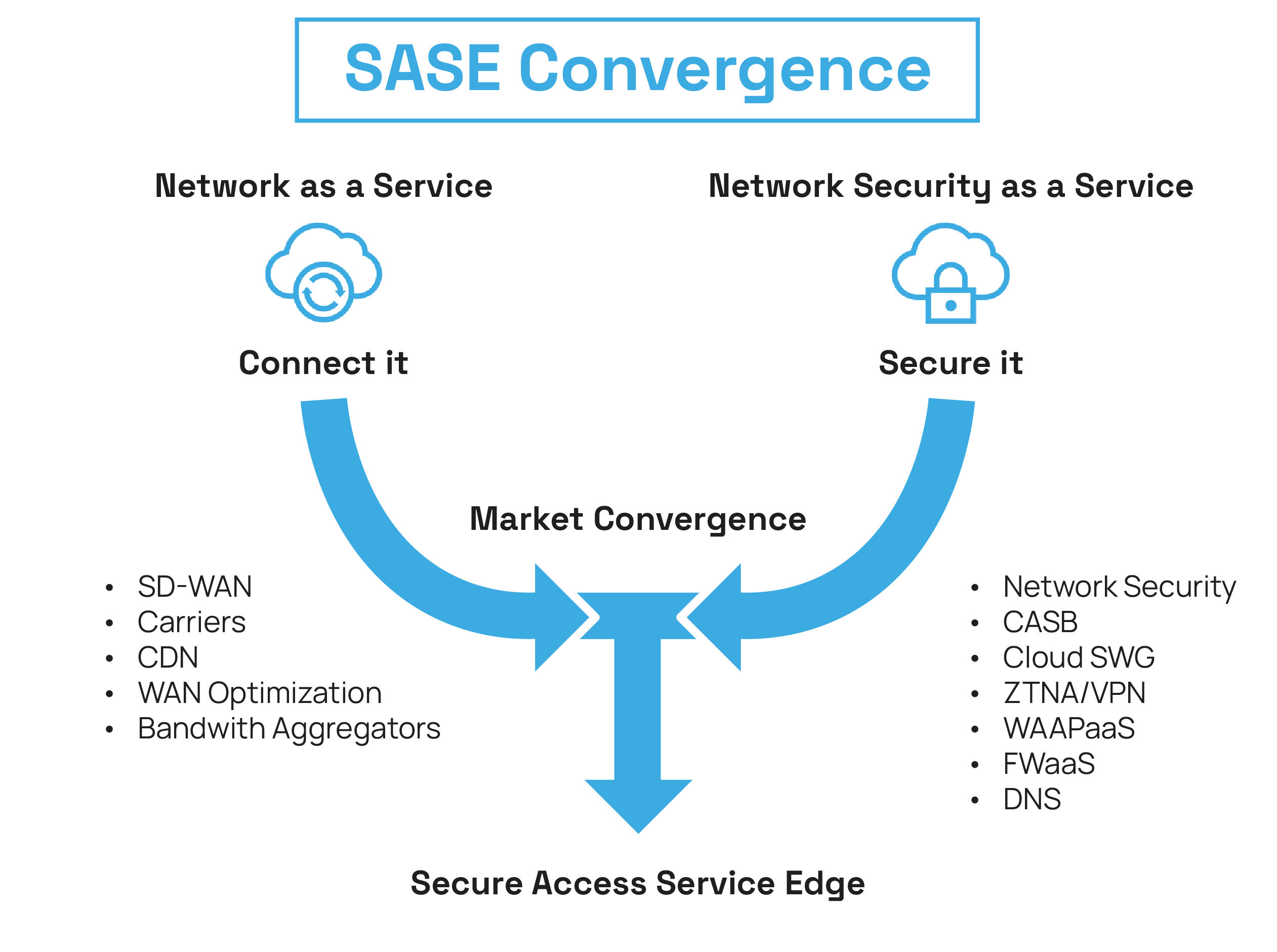

Pour Gartner, l’adoption « rapide d’applications SaaS comme Microsoft O365, Salesforce et autres, conduit les entreprises à revoir l’architecture de leurs réseaux ». Le cabinet considère que le modèle classique (brique réseau puis brique firewall puis brique proxy puis brique sécurité cloud) est obsolète car difficile à surveiller et à journaliser compte tenu du nombre d’équipements. C’est pourquoi il recommande un « nouveau » modèle d’infrastructure, le SASE, pour faire converger l’ensemble des services de réseau et de sécurité vers une seule plateforme unifiée. Grâce à cette fusion, les entreprises transformeraient leur réseau et le pérenniseraient tout en sécurisant le trafic à la source. Côté utilisateurs, le SASE assurerait une conformité de tous les instants à la politique de sécurité de l’organisation en leur octroyant les mêmes accès applicatifs d’où qu’ils se connectent.

« Cette approche permet de monter dans les couches du modèle OSI sur l’ensemble des flux : au lieu de s’appuyer sur une adresse IP ou un réseau, on peut désormais adapter la politique de sécurité globale du réseau en fonction de l’utilisateur et/ou de l’application. »

Florent Stérin, architecte sécurité réseau Advens

Remettre l’identité au cœur de la cybersécurité

Selon le modèle SASE, c’est seulement une fois la connexion d’une ressource authentifiée (utilisateur ou site complet) gérée et optimisée, que viennent s’ajouter les services de sécurité tels que le pare-feu as-a-service (FWaaS), le système de prévention des intrusions (IPS), la passerelle Web sécurisée (SWG) ou encore le CASB.

Le SASE est donc synonyme de plus de flexibilité, de disponibilité réseau et d’optimisation de flux car un seul acteur entre en jeu dans la sécurisation, ce qui correspond donc à un seul passage de flux. Contrairement aux infrastructures classiques qui appliquent différentes couches de sécurité sur ce qui transite au sein et en dehors du réseau.

Du point de vue de la cybersécurité, les bénéfices principaux se situent à quatre niveaux :

- Filtrage et authentification

Les trois niveaux de filtrage permettent d’affiner toutes les politiques d’accès dans un esprit Zero Trust : de l’utilisateur vers l’application, du CASB vers l’application (ex. : autoriser le téléchargement uniquement), dans la donnée elle-même via la Data Loss Prevention ou DLP (ex. : indiquer quel type de données peut ou non transiter).

- Conformité

Les postes connectés au SASE sont toujours conformes à la politique de sécurité puisqu’ils bénéficient de toutes les mises à jour au fur et à mesure de l’avancée des feuilles de route des éditeurs. - Gestion et administration

Le suivi de toutes les briques de sécurité réseau se fait au sein d’une même plateforme. Par ailleurs, l’approche SASE, basée sur du cloud natif et non l’achat de boîtiers physiques, facilite la croissance de l’infrastructure avec des coûts maîtrisés/réduits.

- Collaboration

Les équipes réseau et sécurité ont beau être amenées à interagir régulièrement elles ne sont pas toujours sur la même longueur d’onde. En partageant la même interface, elles utiliseraient la même terminologie, à propos des mêmes objets, ce qui conduirait peut-être à plus de synergies.

Comment bien déployer le modèle SASE ?

Une fois convaincu-e de l’intérêt du modèle, se pose la question de la mise en œuvre et les choses se compliquent. Depuis que Gartner a mis le terme à la mode, les offres pullulent et le choix peut s’avérer délicat car le SASE fait intervenir un certain nombre de notions.

Choisir le bon acteur

Tous les acteurs du monde du réseau et les éditeurs en sécurité informatique sont en train de converger vers ce modèle : ceux qui s’en tenaient au réseau SD Wan ont ajouté des couches de sécurité, d’autres achètent les briques qui leur manquent ou nouent des partenariats. Cela signifie qu’il faut être vigilant car l’offre peut (beaucoup) diverger d’un prestataire à un autre. Il faut dès lors s’assurer d’accéder à une console d’administration unique qui donne une visibilité complète, des journaux logs déjà corrélés entre eux et une détection contextualisée. En effet, certaines solutions issues de rachats présentent plusieurs consoles, ce qui remet en question l’intérêt de la démarche. Par ailleurs, il est important de tenir compte du modèle de déploiement : les solutions basées sur boitiers ont un coût (et un cycle de vie !) différent des projets menés via des solutions cloud. Vous pouvez vous appuyer sur le magic quadrant Gartner qui liste les single-vendor SASE.

Penser trajectoire SASE

Il n’est pas réaliste de passer d’un modèle à un autre du jour au lendemain, à moins bien sûr de partir d’une feuille blanche. Dans tous les autres cas, nous vous conseillons de considérer chaque projet comme un point d’entrée pour déployer SASE à plus long terme. Ainsi, dans le cadre d’un projet de SD WAN visant à supprimer un MPLS, se tourner vers un acteur SASE est une façon de préparer l’avenir : on pourra dans un second temps lui faire porter la sécurité.

Dans le même esprit, nous vous invitons à procéder par étape : d’abord, s’attaquer à la partie filtrage et firewalling. Une fois que tout est mis en place, vous pourrez aborder avec plus de maturité les parties CASB et DLP.

Planifier le changement à tous les niveaux

Comme pour tout projet de cette envergure, il est important de bien cadrer la partie déploiement du modèle SASE à travers un plan de migration qui respecte l’existant et se positionne en parallèle pour instaurer un mode pilote progressif. Enfin, l’accompagnement au changement, par l’information et la formation aux utilisateurs, reste déterminant dans le succès de la démarche.