Cette année, plusieurs de nos collaborateurs ont assisté à la 2ème édition de la Barbhack. Traditionnellement, cet évènement se découpe en 3 grands moments : une journée de conférences, un (très ?) bon barbecue et une nuit de CTF (Capture The Flag).

Les Conférences de la Barbhack 2022

La journée a été rythmée par de nombreuses conférences fort intéressantes mêlant aspects techniques et gouvernances. Dans la matinée, deux conférences nous ont offert une vue d’ensemble sur le fonctionnement d’une réponse à incident d’un point de vue managérial ainsi que les menaces cyber liées au conflit Ukraine – Russie.

D’un point de vue technique, les conférenciers ont su nous captiver. Après une conférence de Cowreth sur des attaques sur un modèle de machine learning, Podalirius a traité d’un sujet plus connu dans le milieu du Forensic : la création de profils pour l’outil Volatility. Cette étape est généralement chronophage et fastidieuse, car elle requiert la création d’une machine virtuelle ayant une configuration précise. Cette conférence avait donc pour but de présenter un outil permettant la création automatique de ces profils, en utilisant une machine virtuelle Virtualbox et son API. L’outil est disponible publiquement sur Github.

Un retour d’expérience passionnant d’OSINT et de SOCMINT a été présenté par erys_OSINT. À l’aide d’informations disponibles uniquement publiquement, Erys a investigué sur un site promettant de faire de gros retours sur investissements à partir de cannabis thérapeutique. À l’aide de nombreux outils, de travail et de recoupages des informations, elle parviendra à remonter jusqu’au dirigeant, soi-disant américain, et étant en réalité une personne de nationalité russe inculpée pour de nombreuses arnaques.

L’après-midi a ensuite été rythmée par 6 conférences mêlant des attaques sur des systèmes embarqués dans des navires, de l’analyse de « packer » sur Android ou un nouvel exemple de « Supply Chain Attack », notamment par la compromission du site packagist.org permettant le déploiement de paquets PHP malveillants.

L’équipe de Synacktiv, @_p0ly_, @Karion_et@masthoon, nous ont fait un retour d’expérience sur leur participation à l’évènement pwn2own, où ils ont réussi à décrocher la 1ère place. Dans cette conférence, il était question de rechercher des RCE (exécution de code à distance) sur divers produits tels que des imprimantes HP et Lexmark. L’équipe de Synacktiv a en effet mis en évidence la possibilité de réaliser une attaque du type « stack buffer overflow » au sein de requêtes de résolution de noms de domaine « LLMNR ». Il leur a ainsi été possible d’exécuter des commandes sur le système d’exploitation des imprimantes HP (CVE-2022-3942).

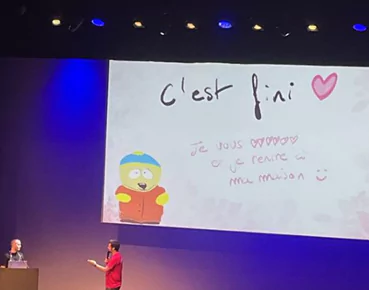

Shutdown est ensuite monté sur scène avec un diaporama très coloré fait entièrement à la main pour une conférence amusante et instructive. Celui-ci nous a notamment présenté des techniques d’exploitation de DACLs (Active Directory Discretionary Access Control Lists) afin de compromettre un domaine Active Directory. Les DACLs sont des listes composées d’ACEs (Access Control Entries) décrivant les actions qu’un utilisateur ou un groupe a le droit ou non de réaliser sur un objet de l’annuaire. La mauvaise configuration des ACEs peut être exploitée par un attaquant afin d’élever ses privilèges ou encore de réaliser des mouvements latéraux.

Comme habituellement, les conférences se sont clôturées par une session de RUMPS. Ces mini-conférences ont couvert divers sujets tels que le fuzzing passif RFID, l’exploitation d’une fonctionnalité Windows permettant de déverrouiller une session RDP ou encore la démonstration d’un manque de sécurité d’un outil en vente libre permettant de « connecter » sa voiture.

Le CTF

Enfin, cet évènement s’est conclu par une session de CTF de nuit (Capture The Flag) qui s’est déroulée de 22h00 à 5h, durant lequel plusieurs équipes s’affrontent sur différents types de challenges (Web, système, hardware, réseau).

Thomas C, Fabien H, Raphael H, Hugo D, Jeremy D, Nicolas F, et Théo B.