Depuis une dizaine d’années, les tests d’intrusion sont devenus des mesures classiques pour évaluer les vulnérabilités d’un périmètre précis du système d’information. Toujours à la pointe de la cybersécurité, le secteur bancaire expérimente une nouvelle génération de ces tests, basés sur la menace : le framework TIBER-EU et TLPT. Ceux-ci seront bientôt la norme avec la mise en application de DORA en janvier 2025. Explications avec nos experts.

Le framework TIBER-EU ou les bonnes pratiques

Publié en mai 2018 par la Banque Centrale Européenne, le framework TIBER-EU, pour Threat Intelligence-based Ethical Red Teaming, établit un cadre en matière de tests d’intrusion éthique basé sur les menaces afin d’éprouver la résilience cyber des entités financières en Europe.

Ces exercices de sécurité offensive à grande échelle consistent à tenter de compromettre la sécurité du système d’information d’une entité en simulant les tactiques, techniques et procédures (TTPs) d’acteurs malveillants réels.

Pour identifier les groupes cybercriminels susceptibles de s’en prendre à l’entité testée, ces audits s’appuient sur une activité de renseignement sur les menaces (Threat Intelligence). Les informations ainsi collectées et interprétées permettent de mieux comprendre les motivations et les modes opératoires des attaquants afin de définir des scénarios de tests réalistes. Cette approche permet d’évaluer en condition réelle toute la chaine de supervision, de détection et de réaction. Le plan d’action sera ainsi beaucoup plus complet.

Au-delà d’évaluer plus globalement la résilience des structures testées, ce cadre de travail européen a permis d’harmoniser les pratiques au sein de l’Europe. Le framework TIBER-EU impose une déclinaison au niveau national (TIBER-FR pour la France par exemple) et la désignation d’une autorité compétente, la « TIBER Cyber Team France » (TCT-FR) composée de la Banque de France , l’Autorité de contrôle prudentiel et de résolution (ACPR) et l’Autorité des marchés financiers (AMF) pour la France, chargée d’orchestrer la démarche sur son territoire et d’organiser ce type d’exercices dans ses banques.

Au-delà de cette mission d’accompagnement, le rôle de la TCT-FR est central dans le cadrage et la validation de la démarche puisqu’elle aura notamment un droit de regard sur le choix du prestataire choisi pour la conduite des tests.

- +14 pays européens ont adopté le cadre défini par le framework TIBER-EU

- 5 ans de recul sur le sujet

- +100 tests TIBER-EU menés à travers l’Europe

DORA TLPT ou l’approche règlementaire

Le règlement européen sur la résilience opérationnelle numérique (DORA) entrera en application début 2025 et entend harmoniser les pratiques cyber dans le secteur bancaire. Il s’est donc inspiré du référentiel TIBER existant (et non contraignant ) pour définir le cadre règlementaire des tests d’intrusion basés sur la menace.

Le texte rendra ainsi obligatoires les tests d’intrusion basés sur la menace (Threat-Led Penetration Testing ou TLPT) pour les entités qualifiées de systémiques par l’ACPR. Celles-ci devront réaliser un exercice tous les trois ans . Les autres entités seront elles aussi soumises à des tests de résilience fondés sur des scénarios moins contraints qui ne répondront pas à l’appellation TLPT.

Quelles différences entre TIBER et TLPT ?

Le règlement DORA s’inspire du framework TIBER-EU mais introduit quelques changements. En termes de vocabulaire pour commencer : on parle ainsi de « White team » dans un contexte TIBER et de « Control team » du côté de DORA (cf. partie suivante). Autre exemple avec la Red team TIBER, désignée par l’expression « Testers » avec DORA.

Sur le volet des structures concernées, la sélection des entités à tester est laissée à l’appréciation de l’autorité(s) compétente(s) et basée sur le volontariat dans TIBER là où DORA introduit la notion d’obligation : les entités systémiques, notifiées par le régulateur, devront réaliser un exercice DORA TLTP tous les trois ans, sous peine de sanctions. La règlementation DORA exige également qu’un exercice soit mené sur chaque fonction critique et importante en environnement de production.

Enfin, lors de la phase de clôture , TIBER préconise une restitution classique là où le règlement DORA impose la réalisation d’ateliers d’échange entre la Blue team (défense) et les Testers (attaque) avec notamment la tenue d’un atelier de rejeu des scénarios. L’objectif est de s’assurer que les solutions de supervision ont désormais la capacité de détecter toutes les attaques menées suite à la mise en place des préconisations.

Comment se passent ces tests de résilience « avancés » ?

Les tests TLPT selon le framework TIBER-EU sont pilotés par une équipe issue de l’entité testée, la White team / Control team. Point de contact au sein de l’entité, elle permet de réaliser l’exercice sans pour autant que la Blue team soit informée. Une discrétion indispensable pour mettre à l’épreuve en conditions réelles les mécanismes de protection.

La White team / Control team porte la responsabilité opérationnelle de l’exercice, réalisé en environnement de production, avec le soutien de la TCT-FR. Cette dernière cadre l’exercice : validation des équipes d’intervention, du périmètre testé, de la démarche, de chaque étape de réalisation (scénarios de la CTI, plans de test de la Red Team / l’équipe Testers, etc.) et qui entérine la fin de l’exercice avec la fourniture d’une attestation.

Quelle composition pour la White team / Control team ?

La White team / Control team doit être composée des bonnes ressources pour faire de l’exercice TIBER / TLPT un succès. Le référentiel officiel préconise entre autres :

- Un team leader aux compétences solides en communication et gestion du stress pour échanger efficacement avec une multitude d’équipes et de profils différents, de la direction aux opérationnels.

- Un membre de la direction, RSSI a minima, pour pouvoir facilement dialoguer avec les instances dirigeantes en cas de problème.

- Des sachant-es au niveau métier (connaissance des contraintes opérationnelles des équipes ciblées, des processus, etc.) et au niveau technique (administration des réseaux et systèmes avec maîtrise de l’infrastructure ciblée).

La composition de la White team / Control team peut donc évoluer d’un exercice à l’autre selon le périmètre ciblé.

Des compétences complémentaires

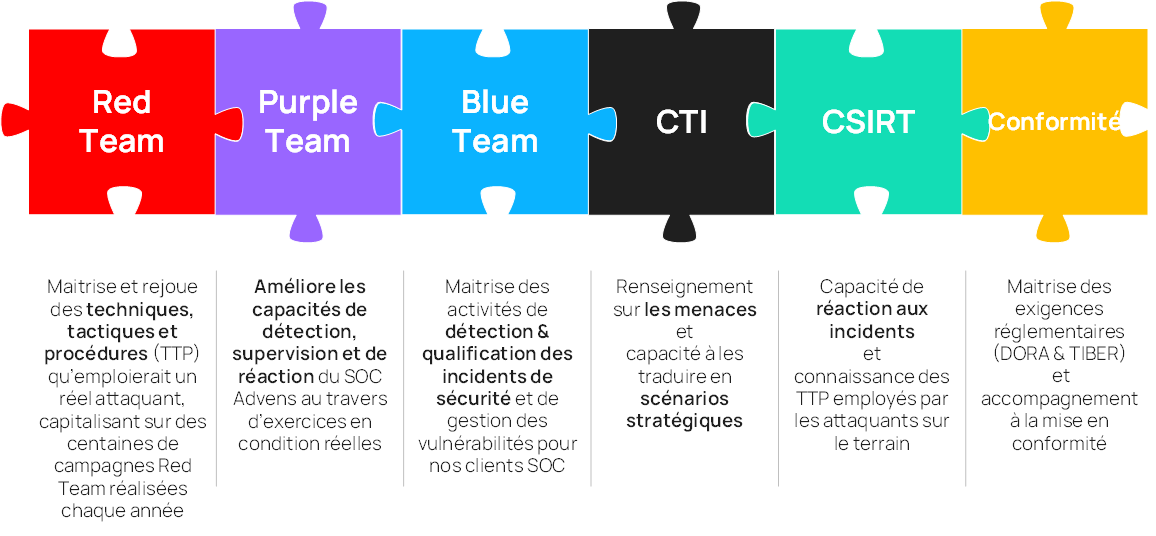

Pour être le plus réalistes possible, ces tests de résilience avancés s’appuient sur une double expertise en CTI et en Red team. Advens dispose de ces deux expertises en interne, ce qui assure une bonne communication entre les équipes.

Mais la spécificité d’Advens est de pousser plus loin cette réflexion sur la complémentarité des compétences et de faire intervenir toutes les expertises ci-dessous.

Le fait de disposer d’un SOC confère à Advens une connaissance plus fine et concrète des attaques puisque nos équipes Blue team et Red team / Testers partagent leur expérience lors d’exercices Purple team. De la même façon, nous pouvons solliciter les experts de notre équipe conformité dans le cadre d’audits règlementaires. Lors des tests, notre équipe Red team / Testers est composée de cinq auditeurs Advens minimum mais nos spécialistes dans différentes disciplines peuvent être mobilisés ponctuellement.

« La réussite d’un exercice TIBER / TLPT passe par une très bonne communication entre ceux qui définissent les scénarios, la CTI, et ceux qui les exécutent, la Red team / Testers ».

Anthony Boens, Leader Red Team Advens

Déroulement d’un test TLPT selon le framework TIBER-EU

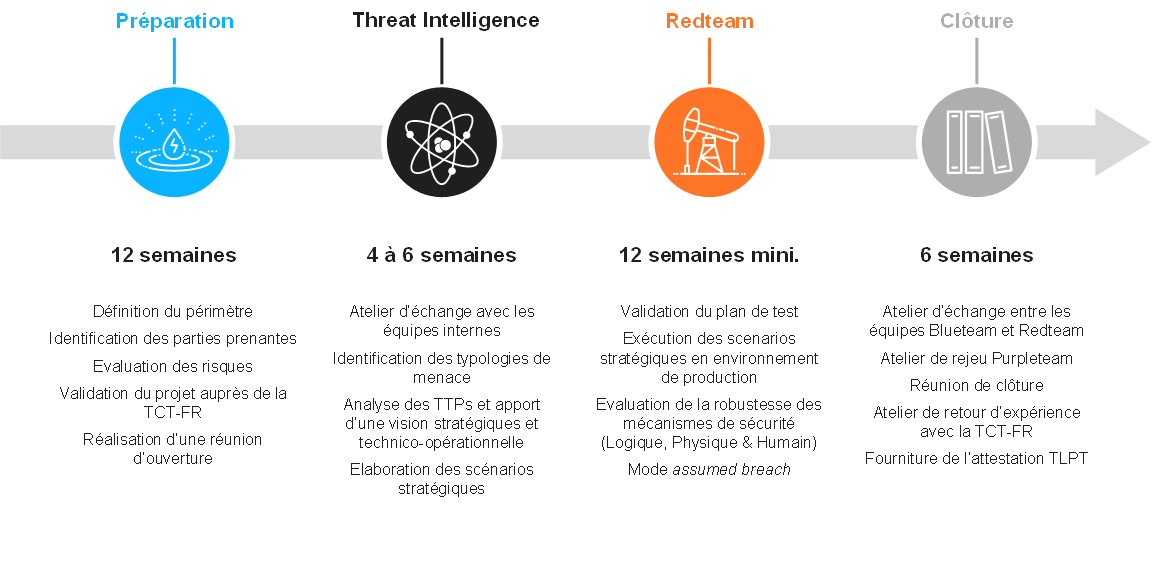

Avant de démarrer l’exercice, la White team / Control team prend contact avec la TCT-FR qui désigne un référent en charge de superviser l’ensemble de la prestation. Chaque étape sera soumise à validation de la TCT-FR, qui s’assure du respect du référentiel et conseille l’entité en vue de l’atteinte des objectifs.

Phase de préparation

Une fois la White team / Control team constituée et le périmètre validé par la TCT-FR, une analyse des risques liés à la réalisation de l’exercice TIBER / TLPT doit être menée. Les tests étant réalisés sur l’environnement de production, il est important d’anticiper toute conséquence pour les fonctions critiques et importantes de l’entité.

Phase de réalisation

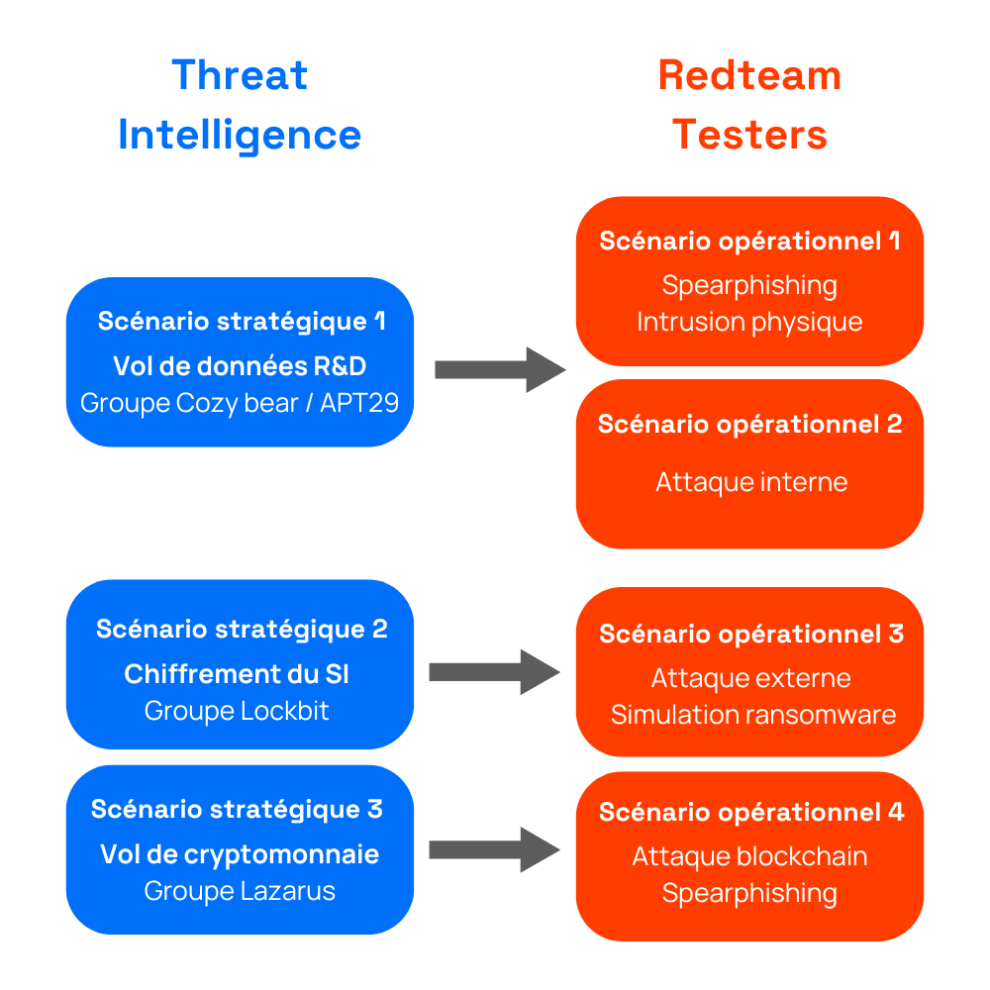

La CTI analyse toutes les menaces possibles pour l’entité, qu’elles soient liées à la géopolitique, à un environnement concurrentiel ou un acteur opportuniste. Pour cela, la CTI doit comprendre l’activité de l’entité et ses enjeux, ses partenariats, son actualité (rachats, projets majeurs, etc.) et mesurer son exposition sur Internet, sur le Dark et le Deep web.

À partir de là, la CTI établit des scénarios stratégiques, qui sont soumis à la validation de la TCT-FR. Ainsi, il n’est pas possible d’évaluer les ressources Red team / Testers nécessaires à la réalisation des scénarios avant la fin de cette phase de renseignement.

Les équipes CTI et Red team / Testers se réunissent en atelier pour élaborer un plan de test et des scénarios opérationnels, découlant des scénarios stratégiques et eux-aussi soumis à la validation de la TCT-FR. Ces scénarios peuvent être de tout type, du spearphishing à l’intrusion physique en passant par la propagation d’un malware spécialement conçu pour l’exercice. Pour chaque scénario, l’objectif est d’atteindre des « trophées » prédéfinis, comme le vol d’un document stratégique. En cas de blocage de la Red team / Testers, la White team peut fournir des aides afin de permettre la poursuite du déroulé du scénario (mode assumed breach, fourniture d’un accès, d’un poste, etc.).

Bien que l’objectif soit de reproduire le scénario d’une attaque réelle, la prestation doit respecter un cadre légal : interdiction par exemple d’attaquer l’infrastructure d’un prestataire sans son accord explicite ou encore de soudoyer un collaborateur afin d’obtenir une information confidentielle.

Phase de clôture

C’est le moment de partager les résultats de l’exercice à l’équipe de défense , la Blue team. L’étude des timelines des deux équipes permet de voir à quelle heure une attaque a été lancée, si celle-ci a été détectée par la Blue team, et quelle a été la procédure en réaction le cas échéant.

Le mode Purple team devient particulièrement intéressant dans le cas des attaques non détectées. Lors des ateliers de rejeu imposés par la règlementation DORA, les Testers reproduisent les attaques sous les yeux de la Blue team qui vérifie en temps réel l’efficacité des équipements de détection. Des correctifs peuvent alors être apportés pour affiner la détection des attaques conduites.

Au terme de cette phase de restitution, la TCT-FR prend une décision quant à la validation de l’exercice et à la fourniture de l’attestation.

« Nos clients ont souvent l’habitude de piloter eux-mêmes ce genre d’exercices, de l’organisation au choix du scénario. Avec les TLPT et le framework TIBER-EU, il va falloir faire confiance à l’équipe CTI, malgré les enjeux que présentent ces tests en environnement de production »

Sébastien Calba, Directeur Adjoint Audit Advens

Conclusion

Les tests TIBER et TLPT sont des exercices sur-mesure, qui se doivent d’être au plus près d’un cas réel d’intrusion et de sa véritable criticité. Cela implique de faire appel à des prestataires externes en CTI et Red Team / Testers afin de garantir l’indépendance des tests et d’assurer la disponibilité d’experts compétents, qui apporteront un regard neuf, au fait de l’état de l’art de la menace cyber.

Références externes sur le framework TIBER-EU

https://www.ecb.europa.eu/pub/pdf/other/ecb.tiber_eu_framework.en.pdf

https://www.ecb.europa.eu/pub/pdf/ecb.tiber_eu_services_procurement_guidelines.en.pdf

https://www.ecb.europa.eu/pub/pdf/other/ecb.tibereu.en.pdf

https://www.banque-france.fr/system/files/2024-01/Guide%20TIBER-FR%20.pdf